In diesem Tutorial möchte ich gerne das kostenlose Windows - Programm Stream What you hear (SWYH) vorstellen, das dem Benutzer ermöglicht, seine aktuell auf Windows zu hörenden Sounds,Musik o.ä. auf seine DLNA bzw UPnP fähigen Geräte im Heimnetzwerk zu streamen. Das Programm ist kostenlos und hier zu downloaden.

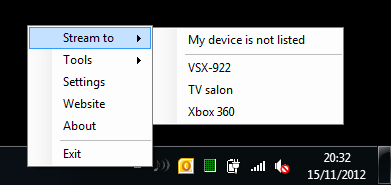

Ein kleiner Nachteil zur kommerziellen Konkurrenz ergibt sich meiner Meinung nach in der flauen Weiterentwicklung des Programms (Inzwischen hat sich hier etwas getan und 2020 gab es nochmal ein Update), was aber nicht heißt, dass das Programm Fehler oder Lücken hat. Ganz im Gegenteil: Ich habe das ganze mal mit meiner marantz- Anlage getestet und es lief nahezu Fehlerfrei (Bis auf das kleine Makel, dass ich das Programm nach einem Neustart erst beim 3. Mal wieder zum Streamen bewegen konnte). Zudem bietet das Programm die Möglichkeit, den aktuellen Ton des PC's aufzunehmen und in einer MP3- Datei abzuspeichern. Ebenfalls ist es möglich den aktuellen PC - Sound über einen kleinen HTTP- Player ins Internet zu streamen. Hier ein Screenshot der Entwicklerseite:

Add new comment